quarta-feira, 29 de setembro de 2010

segunda-feira, 27 de setembro de 2010

Para matar a saudade!!

http://colunistas.ig.com.br/obutecodanet/2010/09/24/propagandas-antigas-do-mundo-da-informatica/

domingo, 26 de setembro de 2010

Falha do Orkut volta a ser utilizada e atinge mais de 130 mil usuários

A falha ocorre no processamento das mensagens dos usuários que permite que hackers insiram um código JavaScript, tornando a pessoa um membro da comunidade. Ao entrar nos "scraps", como são chamadas as mensagens da rede social, além de ser levado e tornar-se membro da página "Infectados pelo Vírus do Orkut", o usuário passa o "bug" automaticamente para os amigos.

De acordo com Altieres Rohr, colunista de segurança para o PC do G1, o bug se tornou público na noite desta sexta-feira (24). "O Google foi avisado do problema por volta das 22h40 e até a tarde deste sábado não havia entrado em ação", conta.

O problema prejudica apenas o uso da rede social e não existe o risco do problema se espalhar para o computador como um vírus. O colunista explica que basta os usuários não acessarem as páginas de mensagens dos amigos até o problema ser resolvido para evitar ser atingido pelo bug.

Na comunidade "Infectados pelo Vírus do Orkut", o usuário da rede social Rodrigo Lacerda assume a autoria do Bug. "Você chegou aqui através de uma falha grave no orkut. A falha já foi comunicada ao Google e deve ser corrigida em breve. A comunidade só tem o intuito de forçar uma correção mais rápida", explica Lacerda na comunidade.

Fonte:G1

sexta-feira, 24 de setembro de 2010

11ª Vídeo aula de Algoritmo - Tipo de produto

Escreva um algoritmo que leia o código de determinado produto e mostre a sua classificação. Utilize a Seguinte tabela como referencia:

Código

1 - Alimento não perecível

2,3 ou 4 - Alimento perecível

5 ou 6 - Vestuário

7 - Higiene pessoal

8 - Limpeza e Utensílios domésticos

Qualquer Outro - Inválido

Exercício Resolvido

quinta-feira, 16 de setembro de 2010

10ª Vídeo aula de Algoritmo - Sistema de Vendas (Forma de Pagamento)

Parte 2

Elabore um algoritmo que calcule o que deve ser pago por um produto considerado o preço normal de etiqueta e escolha da condição de pagamento. Utilize os códigos da tarefa a seguir para ler qual a condição de pagamento escolhida e efetue o cálculo adequado.

1 - Para Pagamento À vista em dinheiro ou cheque, recebe 10% de desconto

2 - Para Pagamento À vista no cartão de crédito, recebe 5% de desconto

3 - Para Pagamento em 2 vezes, preço normal de etiqueta sem juros

4 - Para Pagamento em 3 Vezes, preço normal mais juros de 10% de juros

Exercício Resolvido

terça-feira, 14 de setembro de 2010

segunda-feira, 13 de setembro de 2010

Momento de Descontração!

domingo, 12 de setembro de 2010

Aurélio ganha nova versão com verbos como 'tuitar' e 'blogar'

Edição inclui ainda verbetes como ‘blue tooth, ‘nerd’, ‘e-book’ e ‘tablets’.Dicionário ‘aportuguesa’ palavras como ‘bandeide’.

No ano do centenário, Aurélio Buarque de Hollanda ganha uma edição mais ‘tecnológica’ do dicionário que popularizou seu nome entre os brasileiros. Entre os novos verbetes, palavras do mundo digital como ‘e-book’, ‘tablets’, ‘pop-up’.A língua portuguesa ganhou ainda novos verbos, como ‘tuitar’ e ‘blogar’, além de substantivos como ‘fotolog’, ‘blue tooth’, ‘blu-ray disc’ e ‘blu-ray player’. Com as mudanças, a edição chega ao mercado 6% maior do que a anterior. Segundo a editora são mais três mil palavras da escrita contemporânea.

Ricardão no Aurélio

E por escrita contemporânea leia-se expressões e palavras que já estão na boca do povo, mas não haviam encontrado ainda um lugar nos livros, como ‘ricardão, ‘ sex shop’, 'botox', 'balada', ‘nerd’, ‘test drive’, ‘bullying’ e ‘chef’.

Fonte:G1

quinta-feira, 9 de setembro de 2010

quarta-feira, 8 de setembro de 2010

5ª Vídeo Aula de Algoritmo - Salário e Idade (Condição)

Exercício resolvido

terça-feira, 7 de setembro de 2010

Enquanto < > Repita

Fala ae amigos, aqui é o Bruno, Sou Adm do Site http://www.soalgoritmo.com.br/, e fico muito feliz de está colaborando e sendo convidado para compartilhar a experiência do dia- a - dia de nossas aulas na faculdade aqui, estarei trazendo dicas na área de lógica ou em outras que eu poder ajudar, o grupo está recheado de gente boas, com diversas experiências a compartilhar, fique a vontade a perguntar ao site soalgorimo e no tadsbr, estaremos juntos e misturados nessa caminhada.

Hoje eu trouxe um esquema para aprendermos de vez a diferença do uso do enquanto para o repita.

vamos lá ao exemplo.

vou utilizar a metodologia do aluno durante o ano.

Metodologia com o enquanto:

João enquanto aprende ele passa de ano.

Metodologia com o repita:

João repete de ano até aprender.

Com essas 2 metodologia nós podemos concluir que, no 1° caso, João só está passando de ano porque ele está aprendendo e no 2° caso o João está repetindo de ano até aprender.

Então podemos concluir que o comando enquanto ele vai repetir enquanto a expressão for verdadeira, e o repita vai repetir enquanto ela for negativa .

Resumindo :

enquanto : (expressão) = verdadeira = repete

repita: (expressão)= verdadeira = não repete

Espero que tenha explicado de uma forma clara, porém se vocês não entenderam, basta comentar que eu refaço outro poste sobre o enquanto e o repita.

segunda-feira, 6 de setembro de 2010

Conheça o dia a dia dos profissionais de segurança da informação

Responsabilidade vai muito além de configurar e manter sistemas.

Atuação passa por inteligência, educação e desenvolvimento de produtos.

É responsabilidade de um profissional de segurança da informação a manutenção de sistemas, a elaboração de políticas, planos e instalação de produtos e equipamentos que protegem os bens virtuais e os dados de uma empresa. Mas há profissionais que atuam na área e que trabalham com inteligência e educação em segurança, ou ainda com desenvolvimento de produtos, análise de códigos maliciosos e outras áreas. A coluna Segurança para o PC conversou com três profissionais para saber como é o dia a dia de trabalho na área.

Se você tem alguma dúvida sobre segurança da informação (antivírus, invasões, cibercrime, roubo de dados, etc), vá até o fim da reportagem e utilize a seção de comentários. A coluna responde perguntas deixadas por leitores todas as quartas-feiras.

Fabio Assolini recebe arquivos para determinar se

são vírus brasileiros.

Fabio Assolini, analista de vírus

Para que um vírus seja detectado por um software de proteção, ele precisa ser analisado e reconhecido como um código malicioso. O trabalho de Fabio Assolini é exatamente esse. Trabalhando no Brasil para a equipe global de analistas da empresa russa Kaspersky Lab, ele precisa analisar ataques de origem nacional.

“A primeira ação a ser feita é verificar a origem da praga. Como meu trabalho é focado somente em pragas brasileiras, essa filtragem é importante”, explica Assolini. O analista precisa usar várias técnicas, algumas bem simples, como a análise do endereço em que o vírus está, até outras mais sofisticadas, como a identificação da estrutura e da linguagem de programação usada para o código malicioso.

Assolini gosta de ter conhecimento a respeito de cada ação de uma praga virtual, mas os programadores de vírus não facilitam esse trabalho. “Para dificultar esse trabalho de análise, alguns criadores de vírus usam alguns truques, como empacotadores para criptografar o código do vírus, antiemuladores e antivirtualizadores”, diz. Como a pesquisa da praga digital normalmente envolve a execução do vírus é preciso emular ou “virtualizar” o código. Assim ele fica enjaulado em um laboratório sem conexão com o mundo real. Os vírus tentam detectar esse ambiente, impedindo que a analista proceda sem complicações.

“Desmontar tudo isso é como decifrar uma charada e poder ver o que nem todos podem ver, desvendar algo que estava oculto, criptografado, e sentir-se realizado ao fazê-lo”, afirma Assolini.

O processo não leva muito tempo. Mesmo para as pragas mais complexas, Assolini investe apenas 20 minutos. Nas mais simples, cinco minutos são suficientes. O conhecimento obtido por fazer isso diariamente ajuda. “Entre os criadores de vírus brasileiros há um comportamento comum de reaproveitamento de código, o que torna algumas pragas muito parecidas entre si”, comenta.

O trabalho não se transforma apenas em atualizações para antivírus. Assolini também precisa participar de eventos – para se informar ou para palestrar – e atender a imprensa. Ele também precisa escrever artigos sobre o comportamento das ameaças locais.

“A parte interessante está no fato de ver, no final de um dia de trabalho, seu esforço se converter em proteção para os usuários finais. Não há tarefas entediantes, cada nova análise é uma surpresa, e a cada dia aparecem novos desafios nessa área. A gente sempre tem a percepção que não sabe tudo e que ainda tem muita coisa para aprender, isso espanta o tédio”, finaliza.

A área de segurança evolui rapidamente. Suas várias ramificações se expandem e fica difícil encontrar alguém que possa fazer uma leitura do todo e, com isso, entender o que realmente está acontecendo. Esse é o trabalho de Anchises de Paula, pesquisador de inteligência em segurança na iDefense, uma empresa da Verisign.

“É um trabalho diferente do normal, pois nós temos que entender os vários aspectos de segurança em cada país: quais são as principais ameaças, motivações, grupos ativos e, do outro lado da moeda, como as autoridades e empresas reagem e combatem o crime cibernético”, explica Anchises.

Para realizar essa tarefa, o profissional precisa estar sempre atento às novidades da área. “A principal tarefa que eu preciso realizar é acompanhar as notícias e novidades da região, em termos de segurança e ameaças, selecionar os fatos mais importantes e reportar para os EUA, através de algumas ferramentas como, por exemplo, uma base de dados de notícias”. Essa informação também será usada para criar relatórios contendo análises de cenários e ameaças.

Outra parte do trabalho consiste em responder perguntas diretas enviadas por clientes da iDefense. Para isso, Anchises precisa saber quem realiza pesquisas em segurança no Brasil e como funcionam as fraudes que ocorrem no país. Para conseguir isso, a participação em eventos, para manter-se informado e conhecer pessoas, torna-se uma parte fundamental da rotina do profissional.

O que motiva esse trabalho é a busca pelo entendimento completo do complicado mundo da segurança. “A cada dia posso receber uma demanda por algum tipo de informação ou análise de um assunto totalmente novo e inesperado, logo há um componente muito forte de pesquisa e análise. Além disso, há a vantagem de estar acompanhando diariamente as principais novidades no setor de segurança da informação em todo o mundo”, afirma Anchises.

![Anderson Ramos trabalha com criação de conteúdo educativo e treinamento. Sou uma interface [ponte] entre os hackers e quem protege as redes, diz. Anderson Ramos trabalha com criação de conteúdo educativo e treinamento. Sou uma interface [ponte] entre os hackers e quem protege as redes, diz.](http://s.glbimg.com/jo/g1/f/original/2010/09/06/06-ramos-300.jpg)

Anderson Ramos trabalha com criação de conteúdo

educativo e treinamento. Sou uma interface [ponte]

entre os hackers e quem protege as redes, diz.

(Foto: Divulgação)

Anderson Ramos, diretor técnico de treinamentos

O que Anderson Ramos aprende não é apenas para si mesmo. Como diretor técnico de uma empresa focada em treinamentos, ele precisa “empacotar” seu conhecimento em cursos, livros e palestras. “Gasto boa parte do tempo analisando o que os grandes cérebros estão produzindo, separando o que é relevante para as empresas”, conta.

“Visito cerca de dez conferências por ano, em países variados, porque não dá mais pra pensar em segurança com foco apenas local”, afirma.

Questionado sobre algo que faz esporadicamente, ele responde: “dormir”. Ramos precisa dar aulas, palestras ou escrever o material que será repassado às equipes de segurança das empresas.

O especialista gosta do seu trabalho porque sente que aproxima dois lados aparentemente opostos do mundo da segurança da informação. “Quase tudo que há de genial em TI foi criado por hackers, no sentido original da palavra. Alguns consomem todo seu tempo procurando falhas, outros se focam na correção. Sem essa dicotomia não haveria Internet nem uma série de outras coisas. O que me motiva é levar conhecimento de um lado para o outro, contribuindo para aproximar esses opostos ao invés de afastá-los”, observa.

O grande desafio dessa área, segundo Ramos, está na educação dos desenvolvedores de software. “Alcançamos um nível de maturidade razoável em algumas áreas, como segurança em redes. Estamos muito distantes de conseguir o mesmo nas aplicações, principalmente na web”. Ele opina que falta uma sensibilização por falta dos gestores, que ainda não percebem a necessidade de dar atenção para essa área.

Em parte o problema existe porque é difícil medir os resultados de projetos que visam educar e treinar os profissionais. “Medir resultados de investimentos em educação no curto prazo é razoavelmente fácil: o cliente sempre lhe diz ao final se gostou ou não. Saber se aquele resultado é duradouro é mais difícil e não depende só de mim”, explica.

Apesar da dificuldade, Ramos sabe como tirar satisfação do seu trabalho. “Fico particularmente feliz ao ver um ex-aluno alcançando seus objetivos através do conhecimento, seja um estagiário ou o diretor de segurança de uma grande corporação. Não há métrica melhor do que o impacto concreto que você deixa por onde passa, por menor que ele seja”, diz.

A coluna Segurança para o PC fica por aqui, esperando que tenha ficado mais claro como é a atuação de alguns profissionais de segurança. Se você tem dúvidas ou sugestões, escreva na área de comentários. Todos os comentários deixados são lidos. Volto na quarta-feira (8) com o pacotão, mas fique atento para notícias de segurança a qualquer momento aqui no G1. Até a próxima!* Altieres Rohr é especialista em segurança de computadores e, nesta coluna, vai responder dúvidas, explicar conceitos e dar dicas e esclarecimentos sobre antivírus, firewalls, crimes virtuais, proteção de dados e outros. Ele criou e edita o Linha Defensiva, site e fórum de segurança que oferece um serviço gratuito de remoção de pragas digitais, entre outras atividades. Na coluna “Segurança para o PC”, o especialista também vai tirar dúvidas deixadas pelos leitores na seção de comentários. Acompanhe também o Twitter da coluna, na página http://twitter.com/g1seguranca

Fonte:g1

domingo, 5 de setembro de 2010

‘Nova internet’ permitirá a internauta conectar bilhões de dispositivos

Equipamentos domésticos ainda carecem de suporte.

Antônio Marcos Moreiras é coordenador de projetos no Centro de Estudos e Pesquisas em Tecnologias de Redes e Operações, que é ligado ao Comitê Gestor da Internet no Brasil (CGI.br). Segundo ele, apenas 220 milhões (5,4%) dos endereços de IP disponíveis globalmente hoje – o chamado IPv4 – estão disponíveis. Todos os outros já estão alocados para redes corporativas ou provedores de internet.

A previsão é a de que o estoque mundial se esgote até o início do ano que vem. No entanto, reservas locais ainda podem garantir um fôlego extra para a rede IPv4 – a Iana (Autoridade de Números Atribuídos na Internet, na sigla em inglês) é responsável por distribuir endereços globalmente, mas organizações localizadas, como o Lacnic (Registro de Endereços na Internet para América Latina e Caribe, da América Latina, em inglês), e o NIC.br (Núcleo de Informação e Coordenação do Ponto BR), do Brasil, possuem endereços que não foram redistribuídos. Moreiras diz que é difícil estimar, mas é possível que as reservas brasileiras sustentem um ou até dois anos de crescimento da internet nacional depois que o estoque geral acabar.

O IPv6 foi criado em 1998 quando já se previa que os endereços IPv4 não demorariam a acabar, apesar de soluções como Network Address Translation (NAT) que permitiram o uso de endereços repetidos pelas chamadas redes internas, usadas em empresas ou redes domésticas. Com isso, muitos IPs puderam ser reutilizados por computadores que não se comunicam diretamente.

Esse cenário será bem diferente no IPv6. “Não existe NAT no IPv6”, de acordo com Moreiras. Espera-se que os aplicativos operem com o pressuposto de que todos os computadores conectados à internet são acessíveis diretamente, sem roteadores ou outros computadores agindo como ponte. Todos os IPs alocados no IPv6 são fixos – hoje, IPs são dinâmicos para “reciclar” endereços que não estejam em uso.

A quantidade absurda de endereços disponíveis no IPv6 permite que milhões de endereços sejam alocados para cada assinante de serviços de internet. Para cada usuário doméstico são 256 redes com quatro bilhões ao quadrado de endereços cada. Empresas terão 65.000 redes – com os mesmos quatro bilhões ao quadrado de endereços cada. Isso não foi intencional. Essa quantidade está relacionada com um recurso que busca facilitar a vida de administradores de redes.

“Não é questão do número de endereços. Existe um esquema de autoconfiguração de endereçamento no IPv6 que acaba reservando esse número de endereços para que o IP seja atribuído de forma automática. Não é esperado que usuário coloque tudo isso na rede”, explica Moreira.

O número de quatro bilhões ao quadrado não poderá ser usado na configuração automática. Além de a infraestrutura de rede simplesmente não suportar tantos dispositivos, existe uma limitação com base no número identificador físico das placas de rede, o Media Access Control (MAC). Isso significa que muitos endereços serão desperdiçados e equipamentos podem acabar gerando conflitos se conectados dentro de uma mesma rede se realmente alguém tentar usar todos os endereços disponíveis. Mas até usuários domésticos terão a possibilidade de usar 256 “subrredes” – em cada uma delas, é possível ter equipamentos que, quando conectados na mesma rede, gerariam conflitos. Mesmo se apenas um dispositivo fosse conectado em cada rede, ainda seriam 256 dispositivos conectados.

Empresas receberão uma rede com a possibilidade de criar 65 mil subrredes, permitindo a segregação entre filiais, departamentos, seções, hierarquias, entre outros.

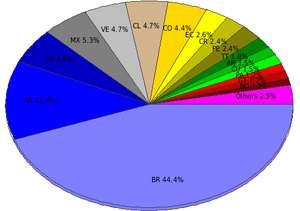

Brasil é o país com mais endereços IPv6 na

América Latina, mas é também o país com

mais endereços IPv4. (Foto: Reprodução)

Além da configuração, o desenvolvimento de aplicativos fica mais fácil. Programas como o Skype precisam usar “truques” para permitir que computadores conectados de forma indireta à internet consigam se “falar”.

Rede doméstica e segurança são incógnitas

Muito esforço tem sido dedicado ao treinamento de profissionais de provedores para preparem suas redes para o IPv6. O diretor técnico da LACNIC, Arturo Servin, informa que a organização tem um projeto chamado “IPv6 Tour” que já treinou 5 mil profissionais de rede na América Latina. A LACNIC é a responsável por distribuir IPs na América Latina e no Caribe.

Mas, apesar da data do esgotamento dos IPs estar se aproximando, equipamentos domésticos como roteadores e modems ADSL não estão preparados para receber endereços IPv6. Segundo o engenheiro de vendas da Linksys Diogo Superbi, a empresa não sabe se uma atualização de software (firmware) será suficiente para fazer os equipamentos funcionarem ou se uma troca de hardware completa (chipset) será necessária.

O engenheiro diz que os usuários não procuram o suporte a IPv6 como diferencial, embora equipamentos sem suporte poderão, em breve, se tornarem obsoletos – os equipamentos domésticos da empresa ainda não estão prontos para o IPv6. “O que o consumidor hoje leva em conta é o velocidade do Wi-Fi e o alcance do produto. A maioria dos consumidores não tem conhecimento IP, nem v4 nem v6”, explica. Para ele, a transição para IPv6 precisa ser transparente e motivada pelas novas possibilidades que o internauta terá, como a possibilidade de conectar uma câmera diretamente à internet.

“O jargão técnico é algo de redes corporativas”, diz o engenheiro da Linksys.

Outra dificuldade está na falta de posicionamento das operadoras sobre como vai ser o acesso IPv6. Superbi afirma que a Linksys começará a avaliar o IPv6 no momento que houver um movimento por parte delas para trazer IPv6 ao mercado de consumo.

A segurança é outra preocupação corrente. Atualmente, os roteadores domésticos usam a tecnologia NAT para impedir que conexões diretas da internet cheguem à rede interna, sem interferir na navegação do computador, o que dá mais segurança aos usuários, protegendo computadores contra ataques. O IPv6 tem como um de seus objetivos acabar com isso.

“Eu como usuário não quero deixar todos os meus computadores ligados diretamente na Internet”, afirma o engenheiro da Linksys. “Você vai ter as proteções. As pessoas não vão poder deixar seu micro aberto”, diz. O engenheiro não sabe ainda, no entanto, como essa segurança vai acontecer – apenas que elas precisam ser fáceis de configurar, de modo a não causar incômodo ao usuário.

Embora sistemas operacionais de computadores estejam prontos para lidar com IPv6, o mesmo não pode ser dito sobre os sistemas de impressoras, consoles de videogame e outros equipamentos que hoje possuem acesso à rede. Segundo Servin, da LACNIC, “a comunidade está trabalhando para garantir a conectividade de equipamentos com suporte a apenas IPv4”.

Adoção está lenta e usuários podem precisar trocar equipamentos

A maior parte dos equipamentos domésticos

não têm suporte a IPv6 e podem necessitar

de substituição. (Foto: Divulgação)

O Brasil possui cerca de 700 redes autônomas. Uma rede autônoma é normalmente um provedor de internet, empresa ou organização de grande porte, como uma universidade. Dessas 700, 140 já solicitaram endereços IPv6, o que significa que estão em testes ou em processo de implantação. Apenas alguns poucos provedores estão com suporte a IPv6 para usuários finais – nenhum deles de grande porte.

Mesmo assim, o Brasil detém 44% de todos os endereços IPv6 alocados para a América Latina. O país está se movimentando na mesma velocidade que o resto do mundo - o que, para especialistas, ainda é lenta.

A adoção ocorre como resposta ao iminente esgotamento. “[A adoção] tem ganhado força, principalmente a partir de 2008. A gente tem feito um trabalho de divulgação muito forte, inclusive oferecendo treinamentos gratuitamente no NIC.br. Parte do movimento nacional é resultado do nosso esforço aqui, e parte é pela proximidade do esgotamento. O pessoal está vendo que se não implementar é possível que em alguns anos eles estejam fora do mercado, é uma questão de sobrevivência”, explica Moreiras.

Os equipamentos de rede de grandes corporações já suportam IPv6. O problema maior é com mão de obra. Moreiras cita um dado que aponta que 70% dos custos dos provedores para a migração do IPv6 serão com mão de obra. E mais: o IPv6 não substitui o IPv4 – as duas redes continuam funcionando ao mesmo tempo, quase que dobrando o trabalho de configuração de rede.

Embora seja a sobrevivência no mercado o principal motivador para a implantação do IPv6, há também a possibilidade de novos recursos, tanto para empresas como usuários. “O dia que chegar, será ótimo, porque abre possibilidades. Isso vai ser muito legal. Você poderia escolher ter uma câmera, ter um IP de verdade, remoto, aberta”, comenta Diogo Superbi, da Linksys.

Mas a indefinição segue e, talvez, usuários tenham que trocar equipamentos. "Fala-se muito, se lê, comenta, é fato. Mas ainda não há por parte das operadoras uma sinalização de que serão feitas as [adequações da rede para IPv6] . Quando houver uma sinalização, aí sim quem sabe o chipset [do modem ou roteador doméstico] suporte, ou não, e aí você vai ter que, talvez, trocar”, explica Superbi.

quinta-feira, 2 de setembro de 2010

Aula de Algoritmo

Para começar a mexer com algoritmo temos que baixar o Visualg, programa que facilita porque é em português.

1º passo

Baixar o Visualg

2º Passo

Prestar atenção nos vídeos e nos detalhes

Se acompanharem o blog vocês terão vídeos-aulas de todas as aulas de algoritmo lecionada pelo Prof. Alexandre Borges

Valeu!

Fonte: soalgoritmo